Cómo Estados Unidos logró descifrar por accidente claves privadas de Bitcoin valoradas en 15 000 millones de dólares

En octubre de 2025, el Tribunal de Distrito de Estados Unidos para el Distrito Este de Nueva York anunció una incautación inédita de criptoactivos: el gobierno estadounidense confiscó 127 271 Bitcoins, valorados en torno a 15 mil millones de dólares según el mercado.

Shenyu, cofundador de Cobo, señaló que las autoridades no obtuvieron las claves privadas mediante ataques de fuerza bruta ni por hackeo, sino aprovechando fallos en la aleatoriedad. En algunos foros se afirma que las fuerzas de seguridad accedieron directamente a frases de recuperación de monedero o a archivos de claves privadas en servidores y monederos hardware bajo el control de Chen Zhi, directivo de Prince Group, y su familia, si bien no se han revelado detalles oficiales.

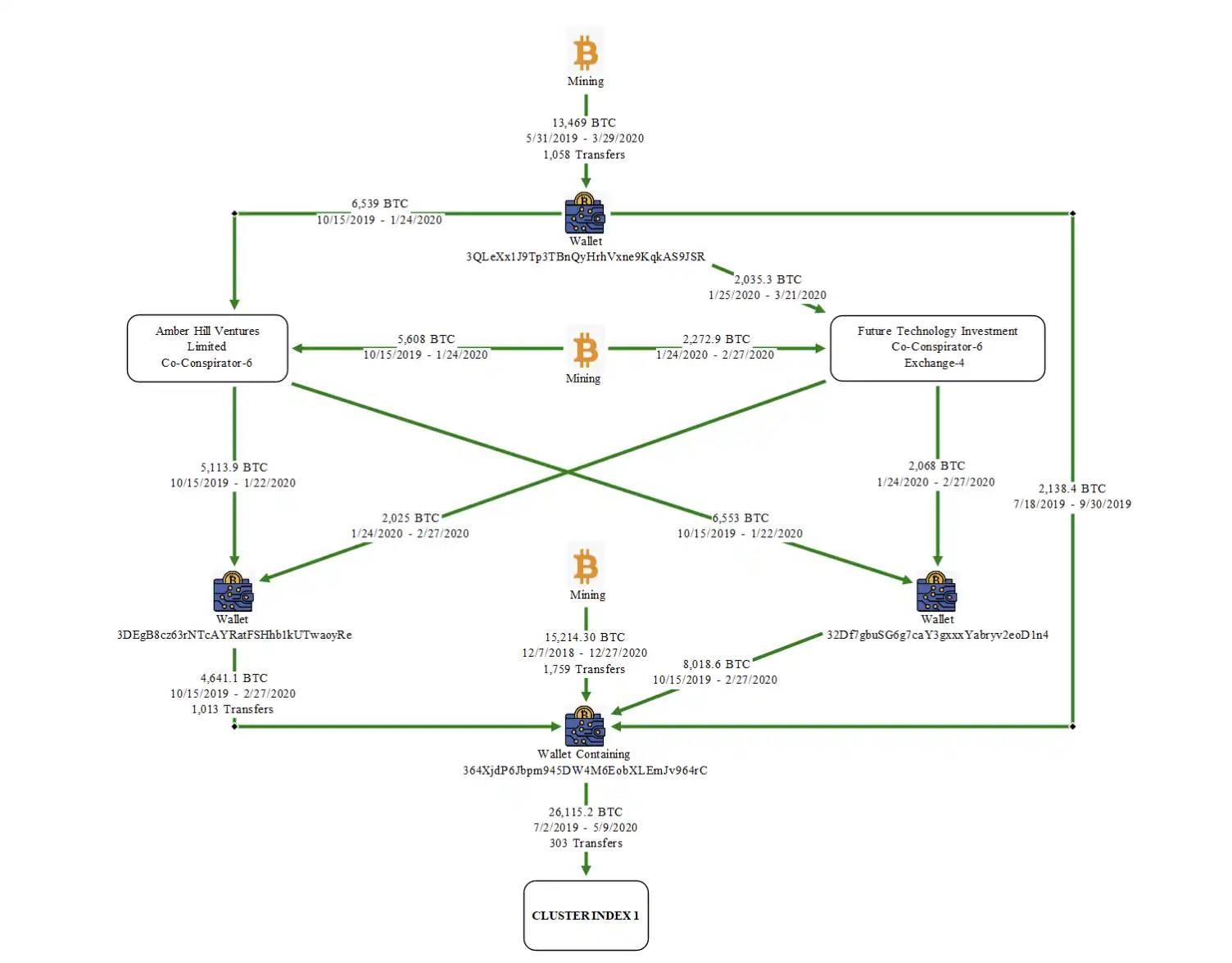

El Servicio de Alguaciles de Estados Unidos trasladó después estos monederos hardware a almacenamiento en frío con multifirma gestionado por el Departamento del Tesoro. Los 9 757 BTC transferidos por USMS a una dirección de custodia oficial el 15 de octubre de 2025 procedían de esta fuente. En su acusación, el Departamento de Justicia estadounidense describió a Lubian como parte de la red de blanqueo de capitales de Prince Group en Camboya, subrayando que intentaron lavar fondos fraudulentos mediante “nuevas monedas” minadas en pools.

Los datos en cadena analizados por la comunidad indican que dichos Bitcoins fueron sustraídos del pool de minería Lubian debido a vulnerabilidades a finales de 2020. Lubian apareció de forma repentina ese año, sin información pública sobre el equipo o su modelo operativo, aunque su tasa de hash se disparó hasta situarse entre las 10 primeras del mundo, llegando a representar casi el 6 % de la potencia minera global.

El informe destaca que Chen Zhi presumió ante otros miembros de Prince Group de “beneficios sustanciales porque no hay costes”. Se desconoce si fue el fundador o adquirió el control posteriormente, pero el caso ha devuelto la atención a esta ballena inactiva y ha reavivado el debate sobre el desastre de seguridad de claves privadas que afectó a monederos en torno a 2020.

Investigadores descubrieron después que la primera frase de recuperación generada por el proceso defectuoso de creación de claves comenzaba por “Milk Sad”, bautizando así el incidente como evento Milk Sad.

Riesgos ocultos en una aleatoriedad débil

Todo remonta al Mersenne Twister MT19937-32, un generador de números pseudoaleatorios.

Las claves privadas de Bitcoin deben generarse con números aleatorios de 256 bits, ofreciendo teóricamente 2^256 combinaciones. Lograr una secuencia idéntica requeriría 256 lanzamientos de moneda al aire perfectos—una probabilidad tan ínfima que la seguridad del monedero se basa en la magnitud del espacio de posibilidades, no en el azar.

No obstante, el generador Mersenne Twister MT19937-32 utilizado por Lubian y otras herramientas no es una “máquina de lanzar monedas” justa, sino un sistema defectuoso que elige números dentro de un rango limitado y predecible.

Cuando los hackers comprendieron este patrón, pudieron enumerar con rapidez todas las posibles claves débiles mediante fuerza bruta, accediendo a los monederos Bitcoin vinculados.

Por desconocimiento sobre la seguridad, entre 2019 y 2020 se generaron numerosos monederos Bitcoin con este “algoritmo de aleatoriedad débil” y se acumularon grandes sumas, canalizando fondos hacia este punto vulnerable.

Según el equipo Milk Sad, entre 2019 y 2020 estos monederos con claves débiles llegaron a reunir más de 53 500 Bitcoins en su máximo.

Los fondos procedían tanto de transferencias de grandes ballenas—como cuatro monederos débiles que recibieron unos 24 999 Bitcoins en abril de 2019—como de recompensas mineras habituales, con direcciones identificadas como “lubian.com” que recibieron más de 14 000 Bitcoins en un año. Hasta ahora, se han detectado 220 000 monederos de este tipo, cuyos titulares parecen ignorar los riesgos en la generación de claves privadas y siguen introduciendo activos en ellos incluso hoy.

El éxodo masivo a finales de 2020

Esta vulnerabilidad histórica estalló a finales de 2020. El 28 de diciembre de 2020 se detectaron transacciones anómalas en cadena: los monederos Lubian de claves débiles fueron vaciados en cuestión de horas, con aproximadamente 136 951 Bitcoins transferidos de golpe—valorados en unos 3,7 mil millones de dólares al precio de entonces, 26 000 dólares por Bitcoin.

Las comisiones de transacción se fijaron en 75 000 sats sin importar la cuantía, lo que evidencia la experiencia del operador en la red Bitcoin. Parte de los fondos se repartió como futuras recompensas mineras al pool Lubian, indicando que no todos los activos acabaron en manos de hackers. Aun así, las víctimas sufrieron pérdidas directas.

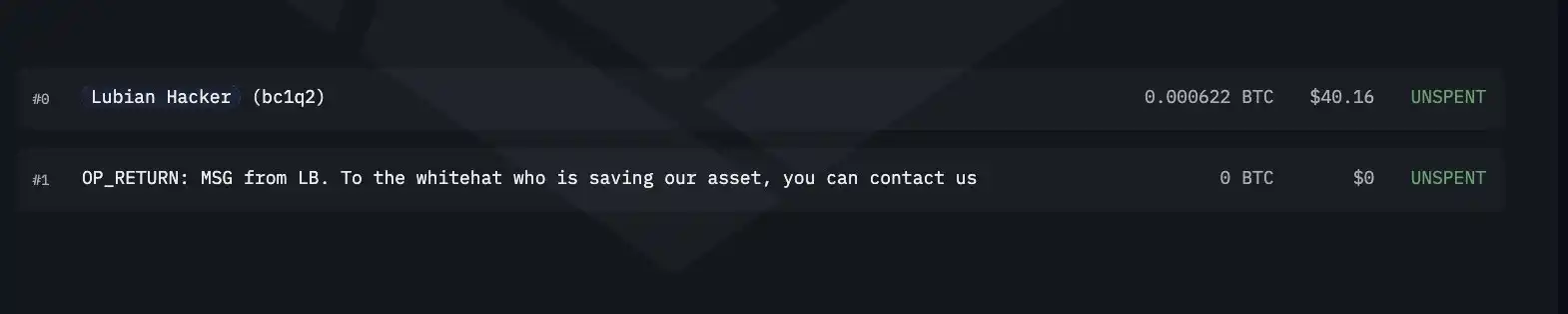

Llamativamente, algunas transacciones incluían mensajes como “Al hacker ético que salvó nuestros activos, por favor contacta con [email protected].” Como las direcciones de claves privadas débiles quedaban expuestas, cualquiera podía enviarles mensajes, aunque no necesariamente procedieran de víctimas reales.

No se sabe si fue una burla de los hackers o un intento de las víctimas de pedir ayuda. Lo esencial es que esta transferencia masiva no fue identificada enseguida como robo.

Más tarde, los investigadores de Milk Sad admitieron que, con el precio de Bitcoin en máximos y las recompensas mineras detenidas, no podían determinar si las transferencias fueron obra de hackers o gestión interna de Lubian vendiendo en el pico y reorganizando monederos. Comentaron: “Si el robo sucedió en 2020, sería anterior al periodo confirmado de ataques a claves débiles con Mersenne Twister, pero no podemos descartarlo.”

Por esta incertidumbre, el éxodo de finales de 2020 no originó una alerta sectorial. La gran cantidad de Bitcoin quedó inactiva en cadena durante años y el caso quedó sin resolver.

Las consecuencias se extendieron más allá de Lubian, afectando a versiones antiguas de Trust Wallet. El 17 de noviembre de 2022, los investigadores de seguridad de Ledger Donjon informaron por primera vez a Binance la vulnerabilidad de generación de números aleatorios en Trust Wallet. El proyecto reaccionó rápido, publicando una solución en GitHub al día siguiente y avisando poco a poco a los usuarios perjudicados.

A pesar de ello, Trust Wallet no publicó oficialmente los detalles de la vulnerabilidad ni ofreció compensación hasta el 22 de abril de 2023. Mientras tanto, los hackers aprovecharon el fallo en varias ocasiones, como el robo de unos 50 Bitcoins el 11 de enero de 2023.

Advertencia tardía

Al mismo tiempo, otro proyecto desarrollaba su propia vulnerabilidad.

El comando bx seed de Libbitcoin Explorer 3.x empleaba el algoritmo pseudoaleatorio MT19937 con la hora de sistema de 32 bits como semilla, lo que solo permitía 2^32 combinaciones posibles.

Los hackers lanzaron enseguida ataques exploratorios y, desde mayo de 2023, se detectaron varios robos menores en cadena. El 12 de julio, los ataques llegaron al máximo y se vaciaron los monederos generados por bx. El 21 de julio, el equipo Milk Sad, investigando pérdidas de usuarios, identificó la debilidad de bx seed como causa principal, lo que permitía enumerar las claves privadas por fuerza bruta. Avisaron de inmediato al equipo de Libbitcoin.

Como el comando se consideraba oficialmente una herramienta de pruebas, la comunicación inicial fue complicada. Finalmente, el equipo optó por saltarse el proyecto, divulgar públicamente la vulnerabilidad y solicitar un CVE ID el 8 de agosto.

Este descubrimiento en 2023 llevó al equipo Milk Sad a analizar datos históricos. Descubrieron con sorpresa que el espacio de claves débiles que había acumulado enormes fondos entre 2019 y 2020 estaba vinculado a Lubian, y que la gran transferencia del 28 de diciembre de 2020 coincidía con el evento ya descrito.

En ese momento, unos 136 951 Bitcoins estaban en estos monederos débiles y la transferencia masiva de aquel día se valoró en unos 3,7 mil millones de dólares. La última actividad conocida on-chain fue una consolidación de monederos en julio de 2024.

En definitiva, la sospecha sobre el caso Lubian solo surgió tras hacerse pública la vulnerabilidad de aleatoriedad débil. Se perdió la oportunidad de lanzar una advertencia a tiempo y el destino de los Bitcoins sigue sin conocerse. Cinco años después, sólo la acción conjunta del Departamento de Justicia de Estados Unidos (DOJ) y las autoridades británicas contra Prince Group y Chen Zhi ha permitido que salgan a la luz nuevos detalles.

Ahora, para la comunidad, el axioma “Si no controlas tu monedero, no controlas tu dinero” solo se sostiene con la garantía imprescindible de una aleatoriedad real.

Declaración:

- Este artículo se ha republicado de [BlockBeats], con derechos de autor del autor original [BUBBLE]. Si tienes alguna objeción sobre esta republicación, contacta con el equipo de Gate Learn y gestionarán tu solicitud conforme a los procedimientos establecidos.

- Advertencia: Las opiniones y puntos de vista expresados pertenecen exclusivamente al autor y no constituyen asesoramiento de inversión.

- Las versiones en otros idiomas han sido traducidas por el equipo de Gate Learn. Sin mención explícita a Gate, está prohibida la reproducción, distribución o plagio de artículos traducidos.

Artículos relacionados

¿Qué es Tronscan y cómo puedes usarlo en 2025?

¿Qué es SegWit?

¿Qué es HyperGPT? Todo lo que necesitas saber sobre HGPT

¿Qué es la Billetera HOT en Telegram?

Todo lo que necesitas saber sobre Blockchain